10 sposobów, aby zapobiec zhakowaniu komputera Mac

Ochrona informacji jest obecnie analizowana we wszystkich branżach komercyjnych i rządowych. Kradzież informacji sparaliżowała wiele organizacji i firm. Jednym z głównych powodów utraty, uszkodzenia lub kradzieży informacji jest fakt, że wiele branż nie przyjęło ich w pełni jako ryzyka i nie wdrożyło jeszcze solidnych polityk i programów zapewniania jakości.

Niektóre z najczęstszych zagrożeń są spowodowane nienadzorowanymi komputerami, słabymi hasłami i złymi praktykami zarządzania informacjami. Hakerzy szukają najsłabszego celu i przebijają się do firmy z łatwych źródeł, takich jak tablety lub telefony komórkowe. Korzystanie z inteligentnego oprogramowania szyfrującego może zaradzić temu zagrożeniu i podatności, utrudniając konkurentom lub początkującym hakerom penetrację urządzenia. Jednak samo oprogramowanie nie wystarcza, aby zapobiec włamaniom na komputery Mac. To użytkownik Maca ma uprawnienia i zasoby, aby uchronić go przed potencjalną penetracją. 10 najlepszych sposobów ochrony komputera Mac przed zhakowaniem omówiono poniżej. Przestrzeganie wszystkich tych wskazówek z pewnością sprawi, że Twój komputer Mac będzie odporny na włamania. Jako słowo ostrzeżenia, przed rozpoczęciem poniższych procesów należy najpierw wykonać kopię zapasową systemu.

1. Nie przeglądaj ani nie czytaj poczty przy użyciu konta administratora

Utwórz użytkownika niebędącego administratorem w panelu Konta w Preferencjach systemowych i używaj tego konta do codziennych zadań . Zaloguj się na konto administratora tylko wtedy, gdy musisz wykonać zadania administracyjne.

2. Użyj aktualizacji oprogramowania

Niezwykle ważne jest regularne stosowanie aktualizacji systemu.

W przypadku systemów podłączonych do Internetu: Otwórz okienko Aktualizacja oprogramowania w Preferencjach systemowych. Upewnij się, że opcja Sprawdź aktualizacje jest włączona i ustaw ją na Codziennie (lub najczęstsze ustawienie). Dostępna jest również wersja wiersza poleceń o nazwie Aktualizacja oprogramowania. Przeczytaj jego stronę główną, aby uzyskać więcej informacji.

W przypadku systemów niepołączonych z Internetem: regularnie pobieraj aktualizacje z www.apple.com/support/downloads . Upewnij się, że skrót SHA-1 dowolnego pobrania jest zgodny z opublikowanym tam skrótem, używając następującego polecenia: /usr/bin/openssl sha1 download.dmgReklama

3. Ustawienia konta

Chcesz wyłączyć automatyczne logowanie. Aby to zrobić, otwórz panel Konta w Preferencjach systemowych. Kliknij Opcje logowania. Ustaw Automatyczne logowanie na Wyłączone. Ustaw opcję Wyświetl okno logowania na Nazwa i hasło.

Aby wyłączyć konto gościa i udostępnianie, wybierz konto gościa, a następnie wyłącz je, odznaczając opcję Zezwalaj gościowi na logowanie się do tego komputera. Odznacz także Zezwalaj gościom na łączenie się z folderami udostępnionymi.

4. Zabezpiecz uprawnienia do folderów domowych użytkowników

Aby uniemożliwić użytkownikom i gościom przeglądanie folderów domowych innych użytkowników, uruchom następujące polecenie dla każdego folderu domowego: sudo chmod go-rx /Users/username

5. Hasło do oprogramowania układowego

Ustaw hasło oprogramowania układowego, które uniemożliwi nieautoryzowanym użytkownikom zmianę urządzenia rozruchowego lub wprowadzanie innych zmian. Apple udostępnia szczegółowe instrukcje dotyczące systemu Leopard (które dotyczą systemu Snow Leopard) tutaj:

http://support.apple.com/kb/ht1352

6. Wyłącz IPv6 i AirPort, gdy nie są potrzebne

Otwórz panel Sieć w Preferencjach systemowych. Dla każdego wymienionego interfejsu sieciowego:

- Jeśli jest to interfejs AirPort, ale AirPort nie jest wymagany, kliknij w Wyłącz AirPort.

- Kliknij Zaawansowane. Kliknij kartę TCP/IP i ustaw opcję Konfiguruj IPv6: na Wył., jeśli nie jest to konieczne. Jeśli jest to interfejs AirPort, kliknij kartę AirPort i włącz opcję Rozłącz podczas wylogowania.

7. Wyłącz niepotrzebne usługi

Następujące usługi można znaleźć w /System/Library/LaunchDaemons. Jeśli nie jest to konieczne do celu pokazanego w drugiej kolumnie, wyłącz każdą usługę za pomocą poniższego polecenia, które wymaga określonej pełnej ścieżki: sudo launchctl unload -w System/Library/LaunchDaemons/com.apple.blued.plist

- com.apple.blued.plist – Bluetooth

- com.apple.IIDCAssistant.plist – iSight

- com.apple.nis.ypbind.plist - NIS

- com.apple.racoon.plist – VPN

- com.apple.RemoteDesktop.PrivilegeProxy.plist – ARD

- com.apple.RFBEventHelper.plist – ARD

- com.apple.UserNotificationCenter.plist – Powiadomienia użytkownika –

- com.apple.webdavfs_load_kext.plist – WebDAV –

- org.postfix.master – serwer pocztowy

Inne usługi można znaleźć tutaj: /System/Library/LaunchAgents i można je wyłączyć dokładnie w ten sam sposób, jak elementy wymienione powyżej. Reklama

8. Wyłącz pliki binarne Setuid i Setgid

Programy Setuid działają z uprawnieniami właściciela pliku (który często jest rootem), bez względu na to, który użytkownik je uruchomi. Błędy w tych programach mogą umożliwiać ataki polegające na eskalacji uprawnień.

Aby znaleźć programy setuid i setgid, użyj poleceń:

- znajdź / -perm -04000 -ls

- znajdź / -perm -02000 -ls

Po zidentyfikowaniu plików binarnych setuid i setgid, wyłącz bity setuid i setgid (używając nazwy programu chmod ug-s) na tych, które nie są potrzebne do działania systemu lub misji. Poniższe pliki powinny mieć wyłączone bity setuid lub setgid, chyba że jest to wymagane. Programy mogą zawsze mieć później ponownie włączone bity setuid lub setgid, jeśli to konieczne.

- /System/Library/CoreServices/RemoteManagement/ARDAgent.app/Contents/MacOS/ARDAgent — Pulpit zdalny Apple

- /System/Biblioteka/Drukarki/IOMs/LPRIOM.plugin/Spis treści/MacOS/LPRIOMHelper — drukowanie

- /sbin/mount_nfs – NFS

- /usr/bin/at – Harmonogram zadań

- / Usr / bin / atq - Harmonogram zadań

- /usr/bin/atrm – Harmonogram zadań

- /usr/bin/chpass – Zmień informacje o użytkowniku

- /usr/bin/crontab – Harmonogram zadań

- /usr/bin/ipcs – statystyki IPC

- /usr/bin/newgrp – Zmień grupę

- /usr/bin/postdrop – Poczta Postfix

- / Usr / bin / postqueue - Poczta Postfix

- /usr/bin/procmail – procesor poczty Mail

- /usr/bin/wall – Wiadomości użytkownika

- /usr/bin/write – Wiadomości użytkownika

- /bin/rcp — dostęp zdalny (niezabezpieczony)

- /usr/bin/rlogin – /usr/bin/rsh

- /usr/lib/sa/sadc – Raportowanie aktywności systemu

- /usr/sbin/scselect – Lokalizacja sieci wybierana przez użytkownika

- /usr/sbin/traceroute – Sieć śledzenia

- /usr/sbin/traceroute6 – Śledzenie sieci

9. Skonfiguruj i używaj obu zapór sieciowych

System Mac zawiera dwie zapory: zaporę filtrującą pakiety IPFW i nową zaporę aplikacji. Zapora aplikacji ogranicza programy, które mogą odbierać połączenia przychodzące. Konfiguracja zapory aplikacji jest dość łatwa. Poniżej wspominam, jak skonfigurować zaporę aplikacji Mac. Konfiguracja zapory IPFW wymaga większej wiedzy technicznej i nie można jej w pełni opisać tutaj. Polega na stworzeniu pliku z ręcznie napisanymi regułami (tradycyjnie, /etc/ipfw.conf), a także dodaniu pliku plist do /Library/LaunchDaemons, aby system odczytał te reguły podczas uruchamiania. Reguły te zależą w dużej mierze od środowiska sieciowego i roli systemu w nim.

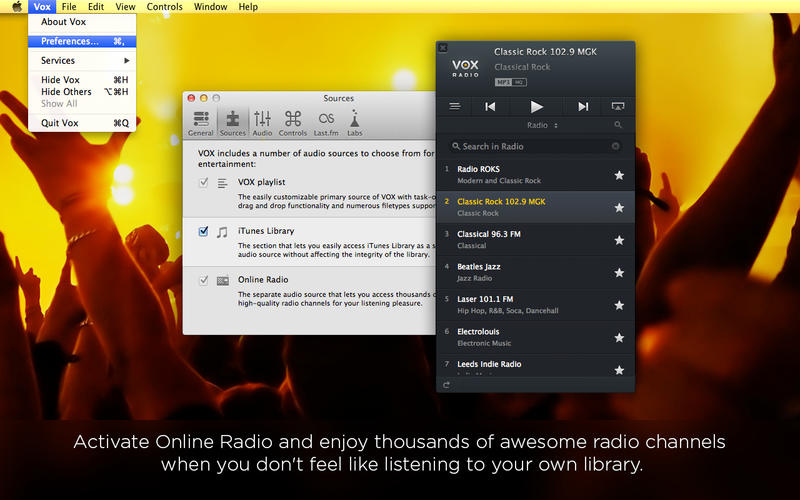

Jak skonfigurować zaporę aplikacji na komputerze Mac

W jedynym Cztery kroki, które możesz łatwo skonfigurować Zapora aplikacji w Macu.

1. Wybierz Preferencje systemu od Menu jabłkowe

Reklama

2. W okienku Preferencje systemowe wybierz Bezpieczeństwo . Następnie kliknij Zapora Patka. Zignoruj inne karty ( Ogólne i Firevault ).

3. Na karcie Zapora może być konieczne odblokowanie okienka, jeśli jest ono zablokowane. Aby odblokować, kliknij mały zamek na kłódkę na lewy dolny róg i wprowadź swoją nazwę użytkownika i hasło administratora.

4. Kliknij Początek aby włączyć zaporę aplikacji Mac. zielone światło obok Stan zapory i and NA powiadomienie zapewni płynne działanie zapory.

Możesz dalej dostosować konfigurację zapory, klikając przycisk Zaawansowany po prawej stronie.

W zakładce Zapora dostępne są trzy opcje Zaawansowane

1. Blokuj wszystkie połączenia przychodzące: Zablokowanie wszystkich połączeń przychodzących spowoduje wyłączenie większości usług udostępniania, takich jak Udostępnianie plików, udostępnianie ekranu i inni. Zezwoli tylko na podstawową usługę internetową. Utrzymanie go zaznaczonego lub niezaznaczonego zależy od użytkownika.

dwa. Automatycznie zezwalaj podpisanemu oprogramowaniu na odbieranie połączeń przychodzących: Wolę pozostawić tę opcję niezaznaczoną. Spowoduje to automatyczne dodanie oprogramowania podpisanego przez jakikolwiek ważny organ do to lista dozwolonych Oprogramowania zamiast zachęcać użytkowników do ich autoryzacji.

3. Włącz ukrycie tryb: Zawsze zaznaczam tę opcję. Uniemożliwia to Macowi odpowiadanie na żądania ping i skanowanie portówReklama

10. Preferencje Safari

Safari domyślnie automatycznie otworzy niektóre pliki. To zachowanie może być wykorzystane do przeprowadzania ataków. Aby wyłączyć, odznacz Otwórz bezpieczne pliki po pobraniu w zakładce Ogólne. O ile nie jest to wyraźnie wymagane, Java Safari powinna być wyłączona, aby zmniejszyć powierzchnię ataku przeglądarki. Na karcie Bezpieczeństwo odznacz Włącz Java. Ponadto przeglądanie prywatne w Safari to świetny sposób na powstrzymanie hakerów przed zbieraniem okruchów chleba i używaniem ich przeciwko tobie później.

Dodatkowa wskazówka: Wyłącz Bluetooth i lotnisko

Najlepszym sposobem na wyłączenie sprzętu Bluetooth jest usunięcie go przez technika z certyfikatem Apple. Jeśli nie jest to możliwe, wyłącz je na poziomie oprogramowania, usuwając następujące pliki z /System/Library/Extensions:

IOBluetoothFamily.kext

IOBluetoothHIDDriver.kext

Najlepszym sposobem wyłączenia AirPort jest fizyczne usunięcie karty AirPort z systemu. Jeśli nie jest to możliwe, wyłącz go na poziomie oprogramowania, usuwając następujący plik z /System/Library/Extensions:

IO80211Rodzina.kext

Jeśli zastosujesz się do nich uważnie, powyższe wskazówki mogą przewyższyć technologię hakerską, aby narazić komputer Mac. Jednak wraz z rozwojem technologii hakerzy wykorzystują coraz bardziej innowacyjne sposoby penetracji komputera Mac. Jeśli znasz inne sposoby na włamanie się do komputera Mac, podziel się z nami w komentarzach poniżej!Reklama